Cosa ci insegna il caso del ritrovamento di documenti classificati negli uffici di Biden e Trump?

Il supermercato del cyber-crimine

Cara, che attacco informatico acquistiamo oggi?

IoC, a caccia di ladri informatici!

La lente di ingrandimento degli investigatori a caccia di ladri informatici

Cos’è la Cyber Kill Chain?

Cyber Kill Chain: Tecniche militari per lo studio degli attacchi hacker

IH&R, ovvero cosa succede dopo un attacco

C’è chi pensa che formattare sia la risposta a tutti gli attacchi informatici. Sarà vero?

Scam: vecchie truffe, nuove tecnologie

Lo Scam non è altro che la versione 2.0 di truffe antiche.

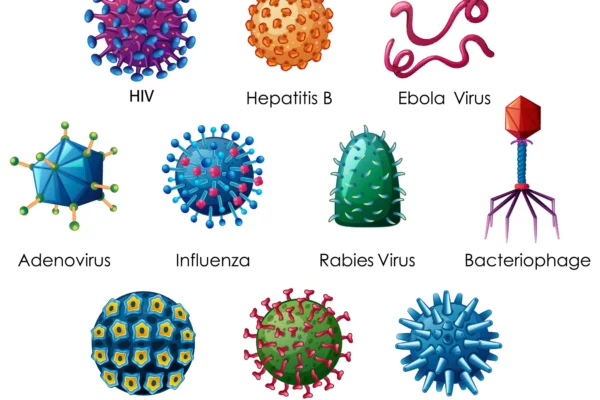

Come è fatto un virus informatico?

Come è fatto un Virus informatico?

Scopriamolo assieme!

War Driving, cos’è e come difendersi

Cos’è il War Driving?

Scopriamolo passeggiando.

Giù la maschera! Parte 4°

Il Virtuale è reale. Ecco il concetto da cui partire per risolvere il problema dell’anonimato online.

Giù la Maschera! Parte 3°

Perché si fa poco per combattere l’anonimato online?