Nell’articolo anatomia di un attacco hacker abbiamo analizzato a grandi linee come si svolge un attacco informatico. Con l’articolo di oggi faremo un’analisi più approfondita sfruttando la metodologia adottata dalla Mitre Corporation, un ente no-profit americano che supporta in ambito tecnologico varie agenzie del governo americano a partire dal 1958 e che ha messo a punto un sistema di catalogazione e un database delle tattiche, delle tecniche e delle procedure hacker chiamato ATT&CK, Adversarial Tactics Techniques and Common Knowledge.

A differenza dell’approccio teorico classico o della Cyber Kill Chain che divide l’attacco in poche macro-fasi generiche l’ATT&CK descrive un ciclo di vita degli attacchi e dei comportamenti hacker molto più granulare e aderente a quello che è lo scenario reale. Non è un caso che l’ATT&CK sia la base di identificazione degli ATP, Advanced Persistent Threats, dei quali parleremo diffusamente in un prossimo articolo, ma che possiamo anticipare essere la tipologia di attacco più devastante che si possa immaginare perché ha come finalità il rimanere nascosti all’interno dei sistemi attaccati per mesi, se non per anni.

Le fasi di un attacco secondo l’ATT&CK

Reconnaissance

La fase di Ricognizione (Reconnaissance) prevede:

- una consultazione da parte degli hacker di tutte le informazioni OSINT(Open Source Intelligence) ossia tutto le informazioni che possono essere reperite liberamente, informazioni del sito web aziendale, profili social, bilanci pubblici e cosi via;

- lo scanning delle reti;

- Social Engineering, a differenza dell’approccio classico che vede in questa fase gli hacker informarsi senza necessariamente entrare in contatto con il proprio obbiettivo, nella schema ATT&CK gli hacker sfruttano anche tecniche di ingegneria sociale (Social Engineering).

Resource Development (Sviluppo delle risorse)

Una volta che si è in possesso di tutte le informazioni necessarie per sviluppare un piano d’attacco è il tempo di dotarsi degli strumenti necessari per avere successo. In questa fase gli attaccanti creano infrastrutture, registrano domini, creano account, sviluppano delle botnet e se necessario acquistano nel dark-web armi informatiche quali programmi o malware.

Photo by Jievani Weerasinghe on Unsplash

Initial Access (Accesso iniziale)

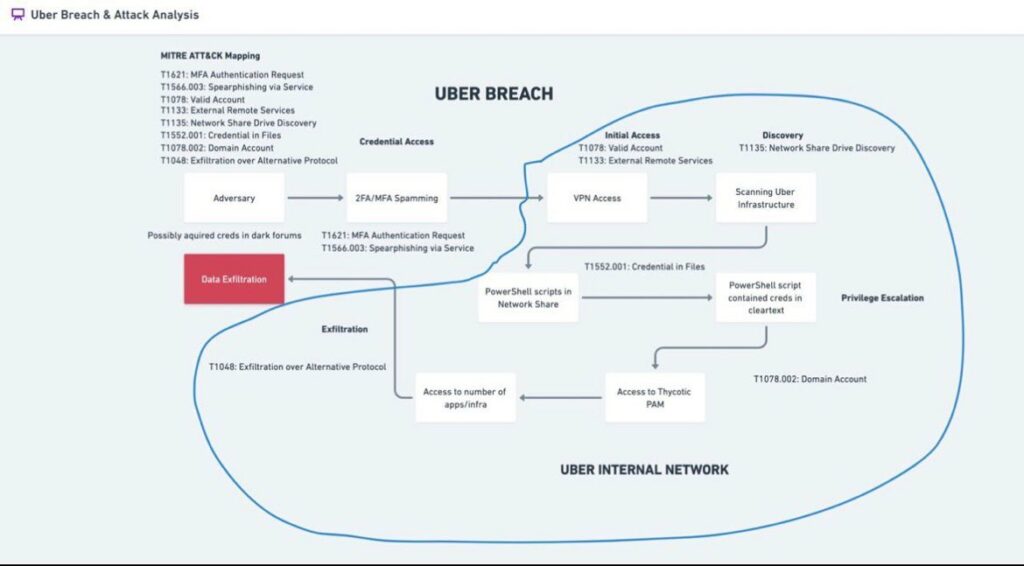

E’ arrivato il momento di fare il primo passo dentro l’obbiettivo. Descrivere la fase di Accesso iniziale univocamente non è possibile, perché essa dipende dal tipo di obbiettivo che si sta attaccando e soprattutto dalle informazioni raccolte durante la ricognizione. Per avere un’idea possiamo in ogni caso richiamare quanto scritto nell’articolo che descriveva l’attacco subito da UBER l’estate scorsa. In una fase iniziale gli hacker avevano acquistato le credenziali di alcuni utenti nel dark-web (resource development), poi attraverso una tecnica di ingegneria sociale avevano prima violato il sistema di autenticazione a fattori multipli (MFA, Multi-Factor Authentication) e dopo avevano stabilito il primo accesso ai sistemi effettuando il login ad un servizio di messaggistica utilizzato dall’azienda.

Come si può notare le prime fasi descrivono un ordine cronologico che fotografa in maniera precisa la realtà di un attacco. Le fasi successive al contrario non hanno una loro precisa collocazione possono essere presenti in vari momenti, ripetute o addirittura saltate a seconda dell’obbiettivo che l’hacker sta attaccando, ma di questo parleremo nel prossimo articolo.

F.Kko Viviani

Un commento su “I segreti di un attacco hacker – parte 1°”

I commenti sono chiusi.