Andiamo alla scoperta delle principali difese di una rete informatica

Crittografia, l’arte dei segreti

Una piccola guida alla scoperta della Crittografia

Capiamo cosa è un DoS!

Un breve viaggio alla scoperta degli attacchi DoS e DDoS

Come un ladro di notte

Perché gli hacker cercano di entrare negli edifici di una organizzazione come fossero comuni ladri?

Come riconoscere i link pericolosi

Una breve guida per difendersi dai link pericolosi

IoC, a caccia di ladri informatici!

La lente di ingrandimento degli investigatori a caccia di ladri informatici

IH&R, ovvero cosa succede dopo un attacco

C’è chi pensa che formattare sia la risposta a tutti gli attacchi informatici. Sarà vero?

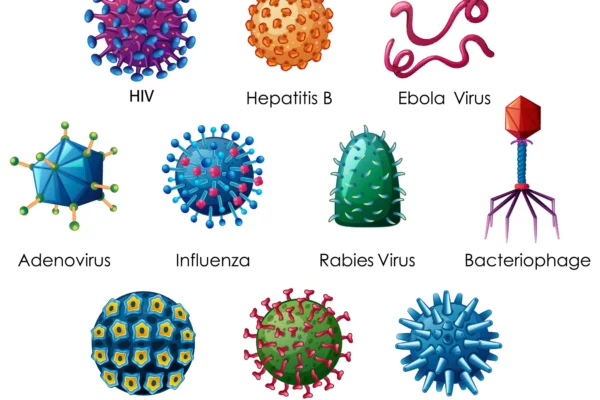

Come è fatto un virus informatico?

Come è fatto un Virus informatico?

Scopriamolo assieme!

Giù la maschera! Parte 4°

Il Virtuale è reale. Ecco il concetto da cui partire per risolvere il problema dell’anonimato online.

Giù la maschera! Parte 1°

Anonimato in rete: un problema che nessuno vuole risolvere