Negli ultimi giorni si è molto parlato dell’attacco subito da Take-Two Interactive che ha portato ad una fuga di notizie riguardante il nuovo capitolo del videogioco GTA VI, contemporaneamente e con le medesime modalità anche UBER, il noto e contestatissimo servizio di taxi privato, ha subito un grave furto di dati.

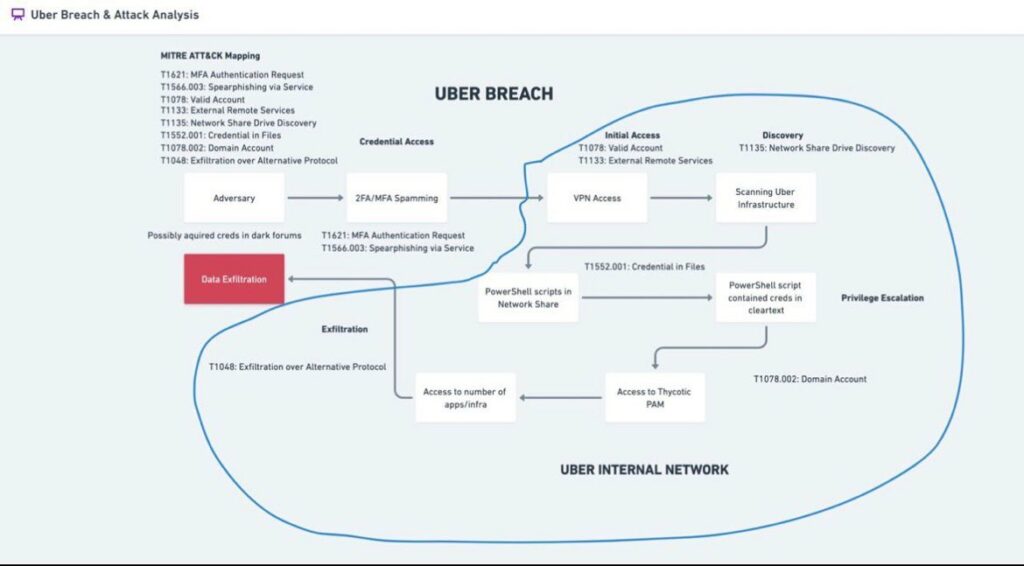

La Mitre Corporation che si occupa del monitoraggio e della catalogazione degli attacchi, degli attaccanti e delle tecniche usate ha messo a disposizione una info grafica riassuntiva dell’attacco.

Proviamo a tradurla in un linguaggio semplice e comprensibile.

Step 1 – l’hacker (Adversary)

L’attaccante ha comprato, probabilmente in una dark net, le credenziali di accesso (username/password) ad un servizio esterno di messaggistica utilizzato dai dipendenti UBER per le comunicazioni aziendali.

Step 2 – Violazione del processo di autenticazione a più fattori (2FA/MFA Spamming)

Attraverso una tecnica di phising mirato (Spear Phising), ossia l’invio di un messaggio/email costruito per ingannare una specifica persona o un piccolo gruppo di persone, l’attaccante è riuscito ad ottenere un codice di autenticazione a più fattori (2FA/MFA).

Questo prova quanto possano essere vulnerabili, anche i meccanismi più sicuri!

Step 3 – Accesso ai sistemi (Initial Access)

Con le credenziali e il codice di autenticazione l’attaccante ha effettuato il login al servizio di messaggistica come se fosse un dipendente UBER. Attraverso questo accesso l’hacker ha potuto fare una mappa della infrastruttura di UBER.

Step 4 – Escalation dei permessi (Privilege Escalation)

Una volta mappata l’infrastruttura l’hacker ha potuto curiosare tra le risorse di rete condivise (cartelle di documenti) e tra queste ha scoperto dei file (powershell scripts) che avevano al loro interno username/password in chiaro, quindi non criptate. In parole povere ha potuto accedere ai sistemi come fosse un utente con maggiori permessi.

Step 5 – Accesso al sistema di gestione dei permessi (Access to Thycotic)

Una volta ottenute le credenziali di accesso di altri utenti l’attaccante ha avuto la possibilità di accedere al sistema che gestisce i permessi degli utenti stessi. A quel punto l’hacker ha guadagnato la chiave per tutte le “casseforti” virtuali dell’infrastruttura di UBER. Un accesso completo e totale a tutti i file, a tutte le applicazioni, a tutti le macchine ha garantito all’attaccante la possibilità di rubare i dati di suo interesse.

Photo by Christopher Burns on Unsplash

Senza entrare in spiegazioni troppo tecniche è importante sottolineare come, ancora una volta, l’anello debole di un sistema di sicurezza si sia rivelato essere l’essere umano che si è fatto ingannare da una tecnica di Social Engineering (Step 2) ed è stato cosi disattento e/o presuntuoso da conservare le chiavi di accesso, username/password, (Step 4) in un file non criptato e quindi accessibile a chiunque.

Che lezione ne possiamo trarre?

I problemi tecnologici si possono risolvere con migliori tecnologie e configurazioni perfette, ma non esiste sicurezza senza la nostra attenzione!

Header Photo by Mike Tsitas on Unsplash

Un commento su “UBER sotto attacco!”

I commenti sono chiusi.