Oggi siamo costantemente connessi e senza rendercene conto ogni volta che navighiamo in internet, mandiamo un messaggio sui social, postiamo una foto o consultiamo online il nostro estratto conto, non facciamo altro che uscire dalla nostra rete di casa per accedere alla rete di qualche organizzazione.

Se la nostra rete di casa è difesa per lo più dal fatto di non offrire servizi all’esterno per cui il nostro router costituisce una sufficiente difesa, lo stesso non si può dire delle reti aziendali che offrendo servizi attirano le attenzioni degli hacker.

Vediamo quindi quali sono le difese che una organizzazione mette in campo per proteggere la propria rete.

Firewall (FW)

Il primo strumento in mano agli amministratori di una rete per difenderla è il Firewall. Il FW nasce da una evoluzione dei router che oltre a definire il perimetro di una rete informatica erano in grado di fare una basilare analisi dei pacchetti che vi transitavano per autorizzarli all’accesso o meno.

Negli anni i Firewall sono cresciuti in efficienza e complessità delle operazioni svolte, ma il loro compito di base è rimasto identico filtrare i pacchetti di dati in ingresso e in uscita dalla rete.

I FW, hardware o software, sono assolutamente necessari e di loro si hanno diverse configurazioni in base alla tipologia di filtro di cui si ha bisogno.

Il FW principale detto “Bastion Host” viene collocato tra la rete interna e internet per regolare il traffico da e per internet. Esiste poi una configurazione dei FW, Screened Subnet, che ha il compito di create un DMZ, zona demilitarizzata, una parte di rete nella quale sono collocate le macchine che per necessità devono rimanere esposte al traffico esterno come ad esempio i web server e che quindi sono più soggette ad essere attaccate.

Purtroppo il FW ha delle limitazioni ad esempio non è efficace contro malware o attacchi dall’interno della rete, non è in grado di filtrare il traffico criptato e infine se la rete è mal configurata o l’accesso malevolo avviene grazie a password lecite il FW è impotente.

IDS

L’Intrusion Detection System, IDS, è un sistema software o hardware che controlla il traffico generato in una rete e in base a delle regole preimpostate è in grado di definire se un pacchetto di dati è traffico lecito o sintomatico di un attacco in corso.

Indicatori di una intrusione informatica possono essere un eccessivo utilizzo della rete, un rallentamento nelle performance dei sistemi, il crash o il riavvio di una macchina o una quota anomala di tentativi di login falliti.

L’IDS è un sistema passivo che si limita ad inviare degli allarmi e questi vanno poi controllati da un operatore che li classificherà in base ad uno schema vero/falso:positivo/negativo.

IPS

Per migliorare la risposta agli attacchi informatici e quindi agli allarmi generati dagli IDS sono nati gli Intrusion Prevention System, IPS, dei sistemi di base simili agli IDS, ma in grado di intervenire immediatamente e automaticamente in presenza di un tentativo di intrusione.

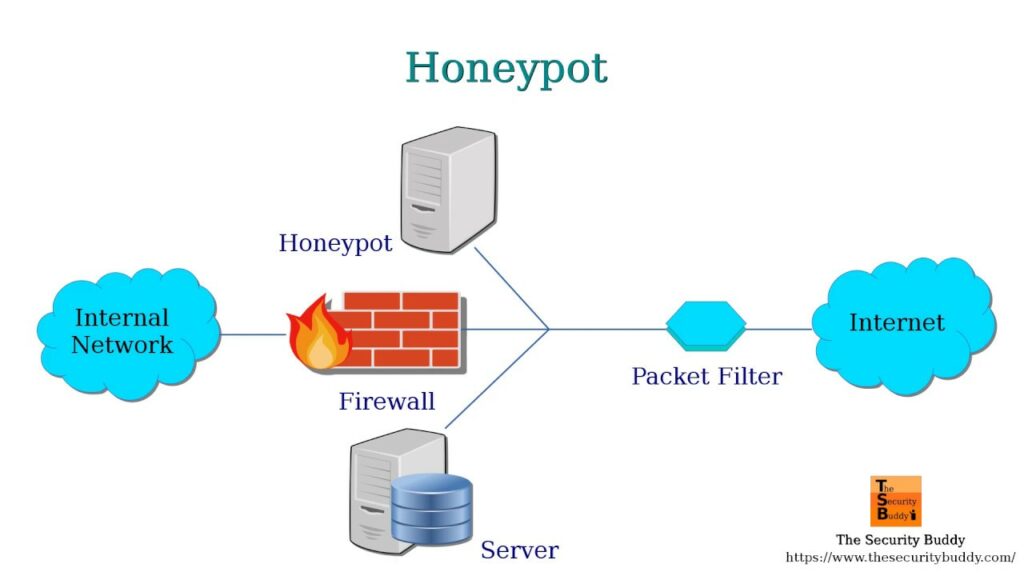

Honeypot

Letteralmente tradotto come Vaso di Miele, un honeypot è un sistema creato in maniera da stimolare l’interesse di una hacker. Attirare l’attenzione di un hacker su un determinato sistema serve come diversivo per proteggere i sistemi informatici e quindi lanciare i necessari allarmi per prevenire attacchi, ma serve anche a monitorare le operazioni degli hacker per studiarne le tecniche e quindi essere in grado di rimodulare efficacemente le proprie difese.

Esistono diverse tipologie di honeypots da quella a bassa interazione che mette a disposizione di un attaccante una macchina con pochi servizi attivi necessaria a raccogliere informazioni sulle tipologie di attacco lanciate, sino a quelle che simulano una vera e propria rete reale che hanno lo scopo di far perdere più tempo possibile agli hacker al fine di lanciare allarmi e predisporre le necessarie difese.

Una menzione speciale riguarda le Research Honeypot, speciali reti create e manutenute da governi e organizzazioni con il solo fine di studiare in maniera dettagliata le mosse di un attaccante.

FW, IDS/IPS e honeypot rappresentano al momento lo stato dell’arte in termini di difesa della rete nell’attesa che gli hacker inventino nuovi attacchi e nuove difese vengano create.