Sentiamo parlare spesso di attacchi informatici e si ha spesso l’impressione che vengano facilmente scoperti, eppure gli attacchi virtuali a differenza della loro controparte reale non sempre sono facili da individuare. Provate a pensare ad uno zaino lasciato in casa; un ladro dovrà forzare la porta o spaccare una finestra per rubarlo e voi notereste prima il danno che il furto. Nello sventurato caso in cui abbiate lasciato inavvertitamente aperte le porte notereste comunque l’assenza dello zaino. Se vi rubano dei soldi dal portafoglio, noterete la loro assenza, persino se vi rubassero soldi dal conto corrente vedreste un saldo anomalo, ma se ad essere rubato fosse il contenuto di un file?

Il pericolo di molti crimini informatici è che il furto di un file lascia il file esattamente dove si trova, non viene spostato, non viene trafugato; ad essere rubato è il suo contenuto che è immateriale.

Ovviamente esistono crimini informatici, come gli attacchi Ransomware, nei quali l’attività criminale è ben evidente, ma spesso il rischio è che un furto di dati passi inosservato rendendo le attività hacker simili ad attività spionistiche.

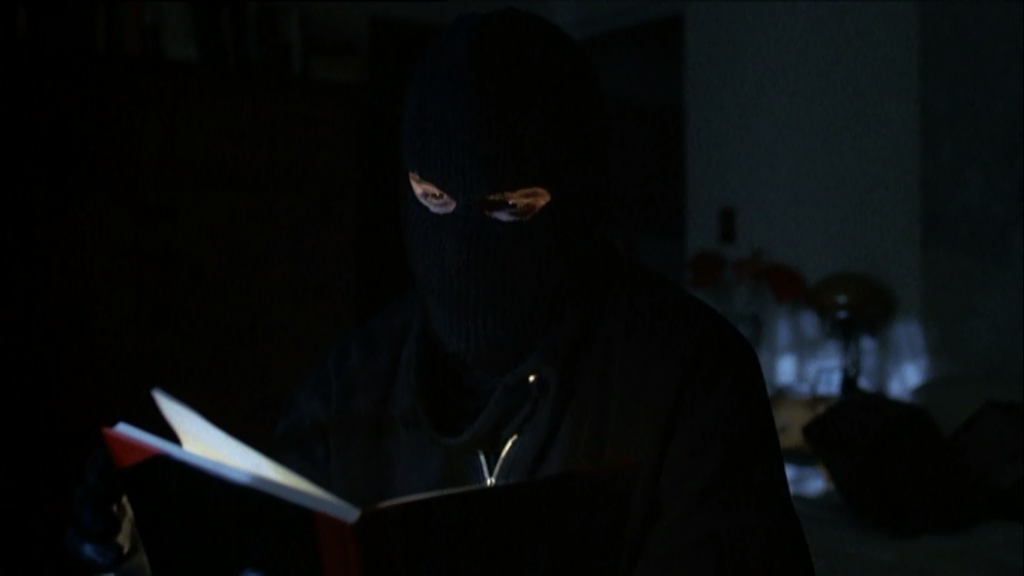

Per fortuna esistono delle Jessica Fletcher armate di torcia e lente di ingrandimento capaci di seguire le tante tracce lasciate dai criminali.

Queste indizi in informatica sono chiamati IoC, Indicators of Compromise, indicatori di compromissione e sono di norma indicativi di un attacco avvenuto oppure di una attacco in corso. Questi IoC sono conservati da aziende specializzate e disponibili per la consultazione online o come database di determinati prodotti.

Nella figura qui sotto possiamo vedere una pagina del sito alienvault.com nella quale è manutenuta la lista dei 385 IoC relativi ad un malware chiamato Emotet insieme ad altre informazioni utili per gli investigatori digitali.

Come si nota esistono varie categorie di IoC tra le quali 4 sono quelle principali:

- Email: ricordate il famoso malware che si propagava attraverso mail che avevano come oggetto “I love you”? Ecco quello, assieme a indirizzi mail, allegati o link, è un IoC che riguarda la posta elettronica;

- Network: particolari indirizzi internet come nel caso di cui sopra, nomi di dominio o specifici indirizzi IP se presenti nel traffico generato o ricevuto sono indizi di un attacco in corso o avvenuto;

- Host-Based: gli IoC host-based sono in genere file o elementi simili che se trovati all’interno di un computer indicano una compromissione di quel dispositivo;

- Comportamentali: immaginate di scoprire che la sera del 24 dicembre, mentre eravate intenti ad affettare salami e panettoni il vostro computer , spento!, si è connesso a internet. Ecco quello è un comportamento inatteso e quindi un possibile IoC comportamentale.

Queste sono le quattro categorie generali, ma per capire meglio cosa siano, facciamo qualche altro esempio.

Il navigatore compulsivo

Come essere umani possiamo navigare in internet una pagina alla volta, certo possiamo tenerne aperta più di una, ma ad ognuna dobbiamo dedicare un minimo di attenzione per capire cosa stiamo guardando. Quei pochi secondi tra l’apertura di una pagina e l’altra sono un comportamento “normale” che non desta attenzione. Nella realtà quando apriamo una pagina internet le connessione che si creano sono molte di più di quelle che vediamo, ma sempre un numero limitato confronto alle connessioni create durante un attacco che possono essere anche centinaia tratteggiando cosi un comportamento “compulsivo” che non può certo essere umano.

Il navigatore esotico

Molto spesso il traffico generato da e verso paesi esotici è ritenuto una anomalia e registrato come malevolo. Questo accade perché gli hacker hanno interesse a far partire attacchi da paesi con i quali diventa difficile per le nostre autorità collaborare ad un’indagine; addirittura come nel caso di Cina e Russia sono gli stessi paesi a sponsorizzare gruppi di hacker.

Troppi tentativi di Login

Un classico IoC che tradisce un tentativo di attacco o un attacco andato a buon fine è una lista di login falliti che chiaramente indicano un tentativo di introdursi in un sistema cercando di indovinare la password del malcapitato.

Ovviamente questi sono pochi esempi che non scendono troppo nel particolare perché non è importante essere esperti di sicurezza informatica; è invece fondamentale tenere sempre gli occhi ben aperti e allenare la nostra attenzione per evitare di rimanere vittime inconsapevoli di furti e attacchi informatici.