Nonostante l’informatica sia ormai parte integrante delle nostre vite tanto da condizionare in maniera decisa i nostri rapporti personali e lavorativi, non sempre in maniera positiva, essa è comunque una scienza decisamente giovane, incredibilmente complessa, sfaccettata e a tratti misteriosa.

Ancora più misteriosa per gli stessi “informatici”, termina che designa chiunque sappia accendere e spegnere un computer, è la sicurezza informatica. Benché la rete come la conosciamo sia nata in seno all’esercito americano proprio per rendere sicure le comunicazioni e benché abbia mosso i primi passi sul finire degli anni ’70, la sicurezza informatica ha avuto una vera evoluzione nel nuovo millennio, quando grazie alla diffusione della connettività mobile e a banda larga l’hacking è diventata una attività diffusa della quale non ci si poteva più disinteressare.

Photo by Aidan Bartos on Unsplash

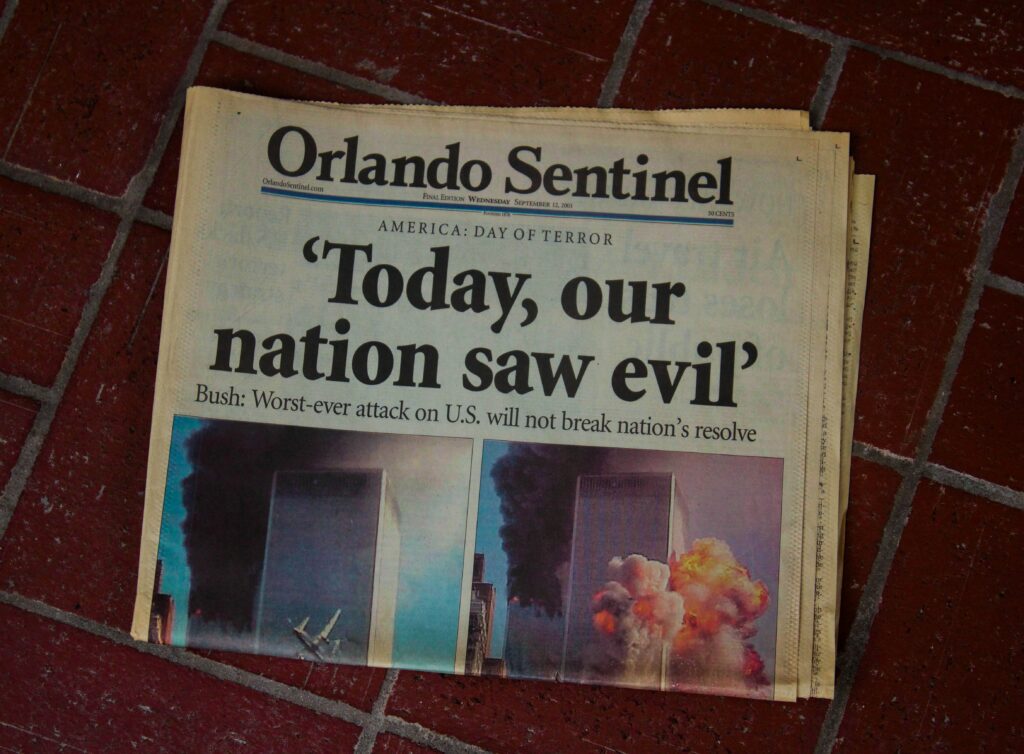

E’ solo in risposta agli attentati dell’11 settembre che viene fondato International Council of Electronic Commerce Consultants (EC-Council) con lo scopo di addestrare i professionisti della sicurezza.

E’ solo nel 2010 che il Pentagono americano decide di utilizzare gli standard dell’EC-Council per addestrare i propri dipendenti.

Sino ad allora gli hacker migliori erano al servizio del Pentagono e nessuno si aspettava che le potenze straniere avverse agli Stati Uniti potessero dotarsi di determinate conoscenze. Purtroppo si sbagliavano e nel giro di poco dell’hacker inteso come adolescente disadattato ne è rimasto solo il ricordo. A questo punto anche chi doveva difendersi ha cominciato a interrogarsi sul come gli hacker lavorano per poter meglio strutturare le difese.

Nel 2011 finalmente qualcuno comincia a descrivere i processi dell’hacking e a farlo per prima è non a caso la Lockheed Martin Corporation, un appaltatore del Pentagono che adatta il concetto di Kill Chain, letteralmente catena dell’uccisione, ossia il piano d’azione con il quale in termini militari si arriva ad eliminare/conquistare un obbiettivo.

La Cyber Kill Chain è una versione dettagliata di quanto qui descritto che riprende come detto, in linea di massima, la classica Kill Chain di natura militare:

- identificare l’obbiettivo

- schierare le forze

- iniziare l’attacco

- distruggere l’obbiettivo

Questo processo viene poi declinato in 7 differenti fasi.

Reconnaissance

La fase iniziale è quella di “ricognizione“. E’ una attività piuttosto lunga che comprende le fasi di information gathering(raccolta informazioni), la fase di scansione dei sistemi (scanning) e un’indagine approfondita dei servizi attivi (enumeration). Agli hacker la reconnaissance è utile per raccogliere le più svariate informazioni riguardo il loro obbiettivo. A tutto questo si aggiungono poi le informazioni utili per lanciare eventuali attacchi di Ingegneria Sociale (Social Engineering).

Weaponization

Raccolte le informazioni utili gli hacker progettato l’attacco partendo da esse e sviluppando un’arma “digitale” adatta per lo scopo, ossia un malware.

Delivery

Una volta che l’arma è stata creata si deve anche pianificare come poterla recapitare all’obbiettivo sempre in base alle informazioni raccolte. Ad esempio si potrebbe lanciare una campagna di spear-phishing, oppure, come fecero gli Stati Uniti durante l’operazione Olympic Games che doveva infettare la rete interna della centrale nucleare iraniana di Natanz, si può introdurre un pc o una chiavetta usb infetta che messa in rete cominci a propagare il malware.

Photo by Joel Rivera-Camacho on Unsplash

Exploitation

La fase di exploitation, letteralmente “sfruttamento” è la fase nella quale il malware recapitato viene attivato in maniera da creare un primo punto di ingresso nel sistema. L’attivazione può essere agevolata dall’intervento inconsapevole di un utente come nel caso dei virus, oppure da una debolezza del sistema come nel caso dei worm. Nell’attacco americano sopracitato fu un worm a propagarsi nella rete informatica interna della centrale nucleare di Natanz, ma bisognerà aspettare il 2039, quando saranno desegretati i documenti delle agenzie americane per sapere come è stato introdotto.

Installation

Creato un primo punto di ingresso nella rete per un attaccante la partita è appena all’inizio. Di norma questi iniziali foot-hold (punti di appoggio) sono instabili e offrono una operatività molto limitata, per questo motivo è necessario spesso introdurre altro malware con l’intenzione di pervenire alla fase successiva.

C2

La fase C2, ossia Command & Control sfrutta il malware caricato nella fase precedente per creare una connessione stabile e duratura con il sistema attaccato.

Photo by Markus Spiske on Unsplash

Actions on Objectives

La fase finale non è definibile in maniera precisa perché essa varia a seconda degli obbiettivi che l’attaccante si è posto. Nel caso dell’operazione Olympic Games l’obiettivo era quello di impedire all’Iran di fare passi avanti nella creazione di una arma atomica attaccando i dispositivi (PLC, programmable logic controller) che gestivano le centrifughe utilizzate per l’arricchimento dell’uranio.

In conclusione possiamo dire che la Cyber Kill Chain rappresenta un primo approccio strutturato allo studio delle tecniche di hacking e un modello grazie al quale sono stati definiti numerosi sistemi di difesa; di contro essendo intrinsecamente influenzata dalla visione militare la Cyber Kill Chain descrive modalità di attacco che si pongono obbiettivi spesso molto diversi da quelli che si pongono gli hacker, ma di questo difetto avremo modo di parlare in altri articoli.

Header Photo by Simon Infanger on Unsplash