Sgomberiamo subito il campo da ogni dubbio: la guerra non c’entra nulla.

Il War Driving è una tecnica semplicissima utilizzata dagli hacker per mappare le reti wireless presenti in una zona. In buona sintesi l’hacker si traveste da cartografo e comincia a girare per la città, a piedi o in macchina, armato di telefono, tablet o PC dotati degli opportuni tool, cosi come fanno le google car per alimentare il servizio Street View, solo che invece di scattare fotografie fa una scansione continua dei segnali wireless.

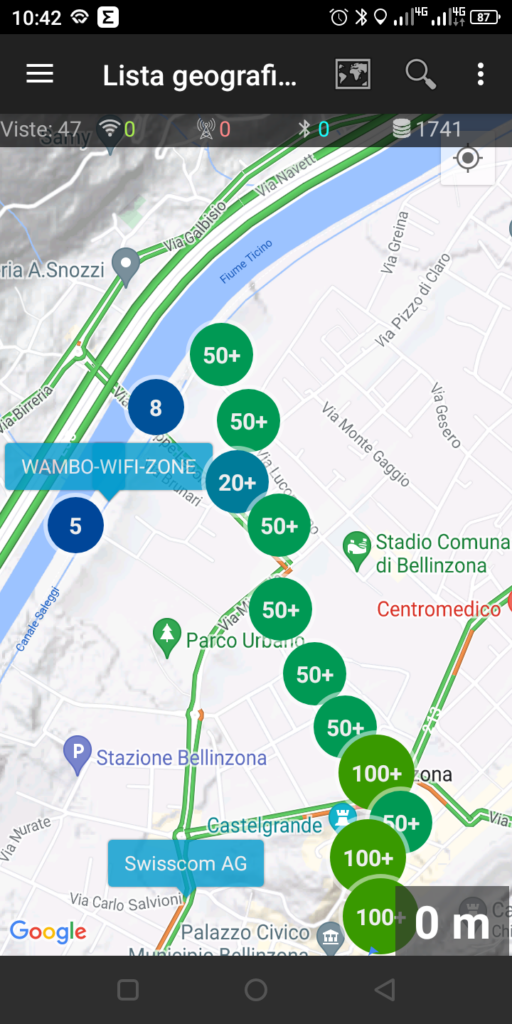

Attraverso il War Driving si crea una mappa delle connessioni wireless, dei dispositivi Bluetooth e delle reti destinate al traffico mobile.

Lo scopo di una attività di War Driving può essere quello di cercare reti da violare sia per attaccarne direttamente i proprietari, sia sfruttarle per lanciare attacchi in maniera anonima, mentre oggi di rado sussiste la necessità di scroccare una connessione Wi-Fi per navigare.

Detto che violare una rete wireless, se adeguatamente protetta da una password solida e da un router aggiornato, non è una attività banale e alla portata di chiunque, raccogliere queste informazioni permette di accedere ad una buona dose di opzioni d’attacco.

Un attaccate sarà in grado di sfruttare un Access Point (AP) mal configurato per violare una rete, oppure indurrà un utente a collegarsi ad un falso Access Point creando le basi per poter analizzare il traffico generato alla ricerca delle credenziali di accesso, ad esempio, al nostro home banking. Nel più banale dei casi non farà altro che “origliare” le comunicazioni degli utenti di una rete Wi-Fi o di una rete mobile.

In un prossimo articolo parleremo più in generale di attacchi alle reti senza fili; per adesso preso coscienza che la nostra rete wireless e i nostri dispositivi Bluetooth sono facilmente monitorabili dedicheremo qualche riga a rispondere ad una fondamentale domanda:

“Come ci possiamo difendere?”

Premettiamo che la miglior difesa sarebbe quella di non aver accessi wireless, ma nel mondo odierno questo potrebbe non essere sempre possibile; quindi occorre fare scelte giuste e consapevoli, dobbiamo rendere la vita complicata a che ci vuole attaccare, perché dal war driving non ci si può difendere.

Per prima cosa sgombriamo il campo da alcuni frequenti malintesi:

- tenere nascosto l’SSID delle nostra rete Wi-Fi, ossia il suo nome, non ci protegge in alcun modo; una rete che risulti anonima è attaccabile allo stesso modo di una rete con SSID in chiaro.

- limitare l’accesso ad una rete in base al MAC Address è un metodo che può avere una qualche utilità nel fermare uno script-kiddie, ma certo non un hacker.

Quindi è importante:

- Aggiornare tutti gli apparati wireless e Bluetooth;

- Selezionare un nome della rete Wi-Fi (SSID) e delle connessioni Bluetooth che non forniscano informazioni; evitiamo il classico “I-phone di Mario Rossi” o “Sunrise box”. Per un hacker è essenziale sapere quale apparato si sta attaccando, fornirgli queste informazioni significa agevolargli il lavoro.

- Utilizzare solo apparati di marchi conosciuti, detto in maniera molto semplice evitiamo le cinesate da pochi spiccioli.

Quest’ultimo è un aspetto cruciale, se si utilizzano apparati smart o più precisamente IoT (ne abbiamo già parlato in questo articolo). Le grandi marche non sono garanzia assoluta di sicurezza, ma sono più affidabili, perché soggette a maggiori controlli. Purtroppo i rischi legati agli apparati smart diventano maggiori al diminuire della qualità costruttiva e maggiore è anche il rischio che in termini informatici i prodotti siano meno curati, non ricevano aggiornamenti o peggio, come capita in alcuni casi, contengano già usciti dalla fabbrica del malware al loro interno.

Per concludere il War Driving non è un attacco vero e proprio dal quale ci si possa difendere, ma questo non vuol dire che non si possa far nulla.

Conoscere, come sempre, è già difendersi.

Header Photo by Dariusz Sankowski on Unsplash