Nell’articolo del 27 settembre 2022 abbiamo introdotto il tema relativo all’utilizzo sempre maggiore che si fa dei codici QR e del rischio che questi possano essere vettori di attacco della Cyber-Criminalità.

In questo articolo proviamo ad immaginare come un malintenzionato potrebbe sfruttare un codice QR.

Il progenitore del QR è il Codice a Barre, la rappresentazione grafica di caratteri alfanumerici che può contenere, in linea teorica, dati all’infinito, ma in realtà limitata dalla necessità di rientrare nelle dimensioni scansionabili di un oggetto o di un foglio di carta.

Per ovviare a questa restrizione e aumentare lo spazio di immagazzinamento dei dati furono progettate varie alternative, quella di maggior successo è il codice QR, un codice bidimensionale che nella sua forma più sfruttata permette di conservare 48 caratteri alfanumerici con l’opzione di arrivare a superare i 4.000.

Il successo di questa soluzione tecnologica è dovuto anche al fatto di includere lo stesso dato più volte e in diverse posizioni ovviando all’inconveniente che ad una cassa del supermercato tutti abbiamo sperimentato almeno una volta; una piccola piega dell’etichetta e il codice a barre diventa illeggibile.

Photo by Simon Bak on Unsplash

Ovviamente questa versatilità è stata sfruttata nei sistemi di gestione documentale, nei sistemi di pagamento ed ormai è prassi vedere codici QR accompagnare le réclame o le note informative di aziende e organizzazioni varie; scansionare un codice QR è diventato un gesto automatico, quotidiano, comodo; per farla breve lo scenario migliore per un attaccante.

Possiamo identificare alcuni utilizzi da parte di un hacker per sfruttare i codice QR?

Certo:

- Inserire link a siti pericolosi;

- Inserire link ad applicazioni compromesse sugli store di Google e Apple;

- Inserire link a siti finti di E-Banking;

- Inserire dati contraffatti nei pagamenti di E-Banking;

- Inserire codice da far girare sul dispositivo attaccato.

Mettendo da parte le ultime due opzioni che richiederebbero un attacco strutturato, è evidente come le prime tre possano essere equiparate esattamente alle classiche minacce veicolate dalle email di phishing con l’aggravante di essere meno riconoscibili.

Se una mail può facilmente insospettirci per una grafica dozzinale o un italiano zoppicante, della pubblicità nella posta o sull’auto piuttosto che trovata in un bar o sul treno rientra in una tipologia di contenuto che ci può annoiare, ma anche interessare.

Immaginate un semplice volantino con una bella grafica che sponsorizzi un concorso o l’app di una qualche catena o di un marchio famoso?

Da cosa potremmo riconoscere che è una truffa?

Gli elementi che ci insospettiscono quando vediamo un link nella nostra posta elettronica qui sono assenti e noi rimaniamo esposti.

Photo by Samuel Regan-Asante on Unsplash

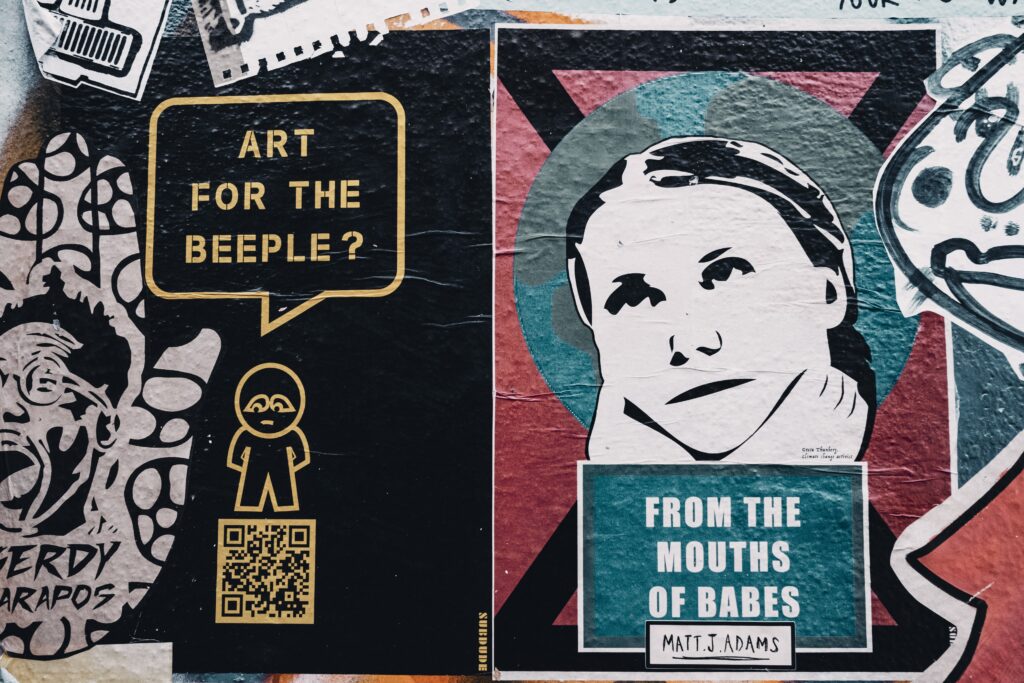

Altro veicolo d’attacco rivolto ad un target di giovani potrebbero essere gli adesivi che vengono appiccicati ai lampioni.

Un attacco semplice: “No al cambiamento climatico! Scarica la app” e il danno è fatto.

Se queste sono tipologie di attacchi che puntano su elementi tipici dell’ingegneria sociale per colpire ad ampio raggio, molto pericolosa è la possibilità che i QR possono essere utilizzati per attacchi di Spear Phising o Whaling. A differenza del phishing tradizionale queste tecniche prendono di mira specifiche persone o gruppi di persone e attraverso attività di Information Gathering consentono di creare minacce su misura, spesso sfruttando exploit per vulnerabilità ancora sconosciute.

Immaginate di conseguenza un hacker che fosse in grado di accedere all’account utilizzato da un quotidiano o da una tipografia per scambiarsi informazioni di stampa e sostituisse le immagini dei codici QR delle pubblicità; gli effetti sarebbero devastanti e noi totalmente indifesi.

Esistono poi come accennato sopra scenari nei quali tramite stratagemmi molto simili a quelli delle classiche mail di phishing un attaccante miri a rubare le credenziali di accesso alla nostra banca, o addirittura ad ottenere il codice numerico utilizzato per l’autenticazione a due fattori. O ancora scenari nel quale possano essere compromessi i sistemi di gestione documentale che li utilizzano per archiviare posta o tenere traccia di fatture e bolle.

Non esiste limite alla fantasia di un hacker motivato e ovviamente capace, perché, e questo è importante sottolinearlo, non abbiamo più a che fare con un ragazzo chiuso in una stanza, ma con veri e propri gruppi criminali che hanno risorse da investire.

Con questo non stiamo dicendo di non scansionare i codici QR, ma solo di avere un atteggiamento di sana diffidenza.

Header Photo by Alba Lantigua on Unsplash

Un commento su “QR code al servizio dei Cyber-Criminali”

I commenti sono chiusi.