Nel corso delle scorse settimane nella capitale estone si è svolta una delle prime esercitazioni militari che ha visto la presenza di reclute svizzere, nello specifico del neo-composto battaglione “ciber 42” al comando del maggiore Serrago intorno al quale ruotano le attività di reclutamento e i corsi di preparazione finanziati dalla Confederazione. L’obiettivo è quello di recuperare il terreno perso negli ultimi venti anni costituendo un baluardo nazionale contro una ben specifica tipologia di attacchi al quale il paese potrebbe essere soggetto in caso di guerra. La narrazione giornalistica è preoccupante nella misura in cui riflette la concezione politica di cosa sia un guerra informatica e di conseguenza di come ci sta preparando. Per questo motivo sarebbe opportuno, in un paese nel quale le responsabilità politiche sono fraternamente condivise da tutti, ma mai da nessuno assunte, riflettere su alcuni punti fondamentali per non trovarsi in futuro a dover recriminare scelte sbagliate.

Il primo elemento di criticità lo si evince dalla figura messa a capo del battaglione. Dal suo profilo Linkedin deduciamo una preparazione di tipo giurisprudenziale, quindi è lecito chiedersi quale grado di consapevolezza possa garantire nelle proprie scelte chi non ha alcuna competenza nel proprio ambito di responsabilità. Non è un problema di persone, ma di modello. Non deve stupire che il reclutamento riproduca esattamente quel modello post-lavorista tipico delle forze armate svizzere. La soglia minima di conoscenze riconosciuta per accedere al reclutamento è “Persone autodidatte che hanno acquisito conoscenze approfondite”, il gradino superiore gli apprendistati e poi in ultimo le lauree in informatica, fisica, matematica, elettrotecnica, automazione e pedagogia (Pedagogia?). Come è facile notare, manca ogni riferimento alla Sicurezza Informatica che dovrebbe essere inculcata attraverso un corso di tre semestri che porta ad assolvere queste mansioni:

- Sviluppo di software tool

- Analisi di eventi e attacchi cyber

- Analisi di vulnerabilità

- Analisi delle minacce cyber alle piattaforme e sistemi informatici dell’Esercito svizzero

- Incident Management e analisi tecniche e forensi

- Analisi della situazione e visualizzazione

- Appoggio (anche tecnico e forense), consulto e istruzione delle truppe sul campo

Ora tanto per fornire un’idea plastica di cosa sia la Sicurezza Informatica potete immaginare che uno dei corsi riconosciuti in questo ambito dall’esercito americano il CEH, Certified Ethical Hacker, si riassuma in una pubblicazione di circa 3457 pagine, (e altre 3000 pagine di laboratori) che non sono altro che una lunga lista di argomenti affrontati per sommi capi senza alcun approfondimento, escludendo la pratica e dando per scontato il possesso di approfondite conoscenze informatiche di base.

Il modello è inadeguato. Andrebbe creato una laurea universitaria che abbia come focus la Sicurezza Informatica e da quel serbatoio attingere. Pensare altri modelli è non avere l’esatta percezione di come le cose siano realmente e questo ci porta al nocciolo della questione.

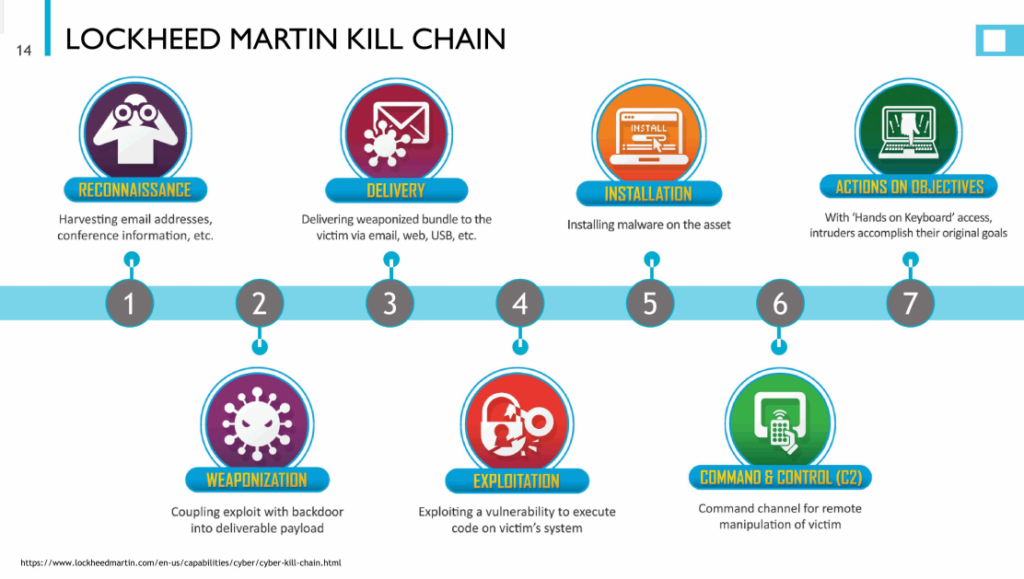

Molta della tecnologia di comunicazione che utilizziamo è di provenienza militare. La rete senza i laboratori della difesa statunitense non esisterebbe, le comunicazioni che garantiscono un presunto anonimato (progetto TOR) non esisterebbero senza i laboratori di ricerca della Marina militare americana. Sembra quindi naturale affidare la propria sicurezza informatica a chi da una parte è padre putativo delle tecnologie di comunicazione e allo stesso tempo è storicamente deputato a difendere la nazione e le sue infrastrutture. Purtroppo un esempio di come possa essere una scelta tanto naturale quanto sbagliata ce lo insegna la stessa storia della Cyber Sicurezza. Quando le minacce degli hacker passarono dalla semplice sbruffonata telefonica di un adolescente a crimini veri e propri ci si pose il problema di capire come si svolgeva un attacco informatico e quindi occorreva creare un modello per poterlo studiare. La prima formulazione venne creata dieci anni fa in ambienti industriali/militari adattando all’informatica il concetto di “kill chain”:

- Identifica l’obiettivo;

- Schiera le truppe;

- Inizia l’attacco;

- Distruggi l’obiettivo.

Una simile visione permise di strutturare un modello difensivo di stampo medievale, la cosiddetta “Defense in Depth”, una serie di muri informatici concentrici che difendono il nucleo dagli attacchi esterni.

E se l’attacco parte dall’interno?

I muri non servono a nulla, le difese sono compromesse, la linea Maginot si rivela inutile. Ovviamente quel tipo di difesa è tanto necessaria, quanto insufficiente e rimarca come una visione limitata del problema conduca a decisioni sbagliate. La difesa è il riflesso della nostra percezione della minaccia, non la minaccia per ciò che è realmente. Per questo motivo raccontare la guerra informatica come un duello di attacchi e parate tra soldati che digitano compulsivamente comandi su una tastiera faccia assomigliare la Cyberwar ad un derby sul ghiaccio ticinese, quando nella realtà è più simile ad una partita a scacchi giocata per corrispondenza. Il racconto giornalistico nasce dalle informazioni fornite dalla Difesa e questo non può che accumulare nubi all’orizzonte di un progetto dubbio dagli esiti incerti.

F. “Kko” Viviani