La consapevolezza è la migliore difesa contro i crimini informatici e per metterla nel nostro bagaglio di competenze non occorre avere conoscenze ingegneristiche, basta dedicare cinque minuti alla voglia di scoprire.

Senza entrare nel merito dei modelli professionali che descrivono complessi scenari reali possiamo disegnare la struttura base di ogni attacco hacker come una sequenza di quattro macro-fasi:

- Information Gathering (Raccolta Informazioni)

- Scanning (Scansione)

- Enumeration (Enumerazione)

- System Hacking (Violazione del Sistema)

Information Gathering

Chiamata anche Reconnaissance o Foot-Printing (ne ho parlato qui https://passounosecurity.ch/i-tre-giorni-del-condor/ )la raccolta informazioni serve ad identificare nell’obbiettivo:

- le tecnologie utilizzate;

- le misure di protezione attive;

- le debolezze note dei sistemi (vulnerabilità);

- lo schema della rete informatica;

- informazioni utili per gli attacchi di Ingegneria Sociale(ad esempio nomi e info sui dipendenti).

Benché l’Information Gathering richieda competenze tecniche basilari, essa porta via il 90% del tempo dedicato ad un attacco e soprattutto la gestione dell’enorme quantità di informazioni che si possono ottenere rappresenta un vera e propria sfida organizzativa. L’80% degli attacchi, infatti, parte da una attività di Social Engineering (Ingegneria Sociale) che richiede di profilare i dipendenti dell’obbiettivo. Ora immaginate di voler attaccare la RSI, avreste da profilare un migliaio di persone, se invece il vostro target fosse Apple le persone da profilare sarebbero 147.000. Immaginate 147.000 profili Facebook da spiare, 147.000 indirizzi da trovare e cosi via.

Scanning

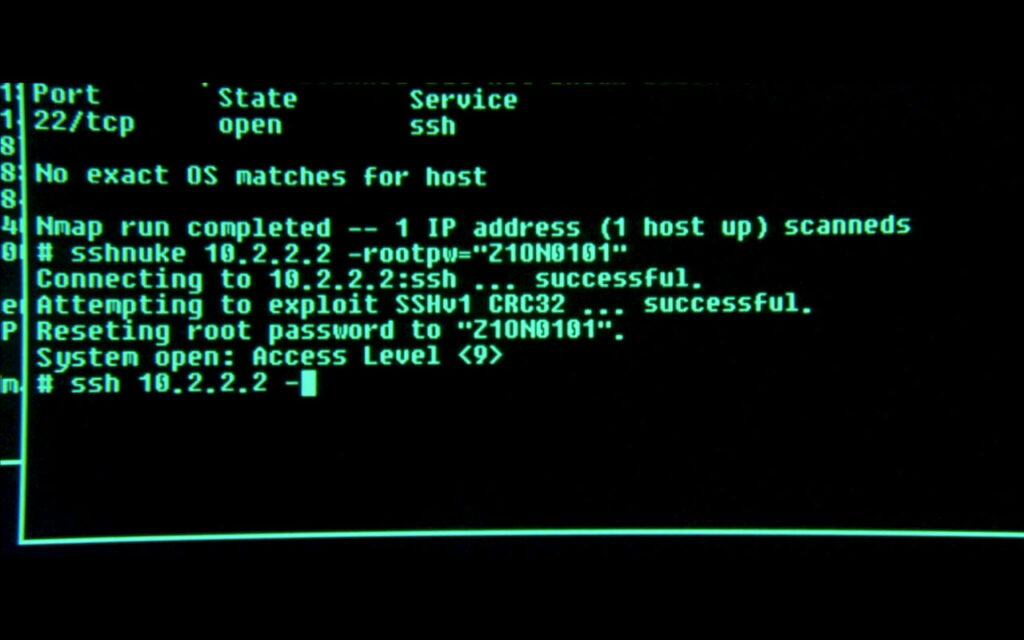

La raccolta informazioni permetterà all’hacker di recuperare degli indirizzi IP, ossia i “codici” che identificano uno specifico apparato all’interno di una rete, permettendo all’hacker di iniziare la fase di Scanning.

Il punto di partenza è stabilire se dietro quegli indirizzi ci siano veramente dei computer attivi (Host Discovery) potendosi banalmente scoprire che i computer non sono raggiungibili perché magari spenti.

Se il bersaglio è online si passerà al Port Scanning. Per mettere in comunicazione chi richiede un servizio (client) con il server che lo eroga i computer utilizzano dei canali di comunicazione chiamate “porte” (TCP/UDP Ports). Ad un attaccante interessa sapere, se una porta è:

- aperta – eroga un servizio ed è in ascolto;

- chiusa – non eroga servizi e non è in ascolto.

Enumeration

A questo punto l’hacker si concentrerà sulle porte aperte per annotare quali servizi offrono e che caratteristiche tecniche hanno. Un servizio è un programma e come tutti i programmi potrebbe avere un bug, un difetto di progettazione da sfruttare (exploit) per accedere a quel computer.

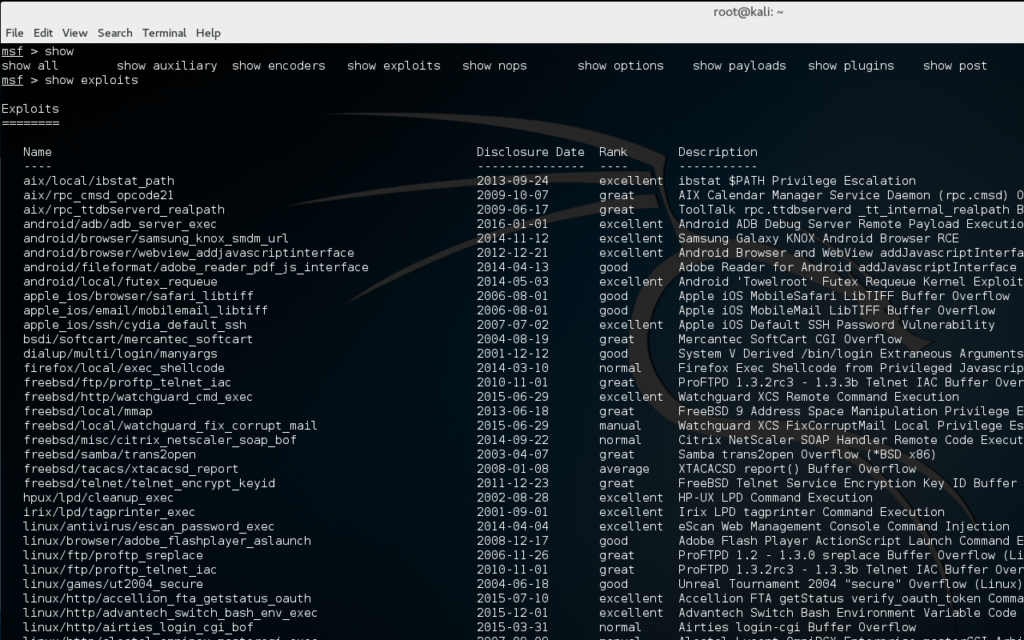

System Hacking (Hacking del sistema)

Al termine dell’enumeration l’hacker avrà finalmente ottenuto un elenco dei punti deboli e potrà cominciare la fase di System Hacking accedendo al computer bersaglio (Gain Access); questo in linea teorica viene fatto in due modi:

- Cracking Password – l’hacker sfrutta delle credenziali di accesso (username/password) precedentemente trafugate nella fase di Information Gathering o di Enumeration;

- Exploit Vulnerability (sfruttare le debolezze) – l’hacker sfrutterà le debolezze in un servizio erogato scoperte durante la fase di Enumeration.

Una volta all’interno del sistema inizia la fase di Post Exploitation (Post Sfruttamento). Per prima cosa l’hacker cercherà di ottenere i permessi operativi che gli consentiranno di aprire, copiare, modificare o eliminare i file di suo interesse, tipicamente i permessi dell’amministratore di sistema(Privileges Escalation).

Infine a differenza di un rapinatore che ottenuto il bottino si darà alla fuga, l’hacker non si sentirà arrivato all’End Game. Dall’interno, ripartendo dalla fase di Scanning, potrà tentare di hackerare nuovi computer (Lateral Movement), mentre sulla macchina già compromessa creerà degli artefatti(nuovi utenti, programmi o processi) che gli permettano di accedervi in ogni momento(Persistence). In ultimo cancellerà tutte le tracce della sua intrusione (Covering Tracks)e in caso sia stato bravo continuerà a trafugare dati, anche per anni, senza che nessuno se ne accorga.

F. Kko Viviani

5 commenti su “Anatomia di un attacco hacker”

I commenti sono chiusi.